| ||||||||||||

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ТРОЯНСКИЙ СИНДРОМ, или еще одна отходная детективному жанру.

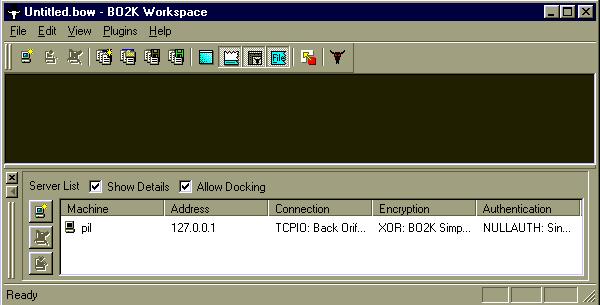

В августе 1998 года ранее неизвестная хакерская группа, именующая себя Cult of the Dead Cow представила на суд широкой общественности свою программу Back Orifice, представляющую собой клиент серверное приложение для администрирования удаленного компьютера. Именно это неприметное событие послужило отправной точкой нового этапа в хакерском движении.

1.Культурное наследие Бивиса и Баттхета.

2.Причины и следствия.

3.Особенности и места обитания.

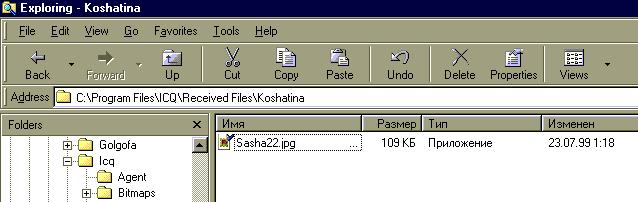

Майловый троян тоже состоит из двух частей - собственно трояна, который прописывается в системе и высылает на определенный адрес электронной почты ваши пароли, и программы-конфигуратора, с помощью которой он настраивается. Все трояны работают в фоновом режиме, невидимы в таск баре и списке задач, могут распространяться в виде исполняемых файлов (*.EXE или *.COM) отдельно или будучи прикрепленным к другой программе. Крайне реже встречаются трояны, инкапсулированные в *.DOC и *.HLP файлы. При запуске такого файла на выполнение как правило ничего не происходит, либо выдается сообщение об ошибке, либо файл, который вы

Напротив имени файла будет указан его тип. В данном случае несмотря на расширение JPG файл является приложением. Обратите внимание на три точки справа, это означает, что название файла не поместилось. Задержите над ним курсор, и всплывет хинт с полным именем.

Есть еще группа программ, которые нельзя назвать троянами, но упомянуть необходимо, это - keyloggers. Может запоминать и сохранять на диске все нажатия клавиш, открываемые окна и приложения, словом шпионить за вами, даже когда компьютер не подключен к сети. Злодею остается только время от времени забирать протокол работы. Некоторые трояны сами включают в себя такую функцию.

Для того чтобы стартовать каждый раз при запуске Windows троян должен сделать запись в WIN.INI (run=, load=) , SYSTEM.INI или системный реестр.

Обратите внимание на следующие ключи -

4.Что делать?

1.Atguard. www.atguard.com

![]()

Фаервол с гибкой системой настроек просит подтверждения на все незаявленные в настройках действия, выводит IP . порт и протокол. Если порт принадлежит нижеприведенному списку, значит с данного IP кто-то пытается приконнектиться к трояну на вашем компьютере. Можете написать кляузу его провайдеру, приложив для убедительности цитату из лог файла. Защищает не только от атак из сети, но может вырезать из загружаемых www страниц баннеры, запрещать плюшки (Cookies). Ведется лог файл, статистика. Очень полезная вещь, однако включенная опция firewall раздражает параноидальной подозрительностью.

Вот далеко неполный список портов, используемых троянами. port

21 - Blade Runner, Doly Trojan, Fore, Invisible FTP, WebEx, WinCrash

port 23 - Tiny Telnet Server

port 25 - Antigen, Email Password Sender, Haebu Coceda, Shtrilitz

Stealth, Terminator, WinPC, WinSpy

port 31 - Hackers Paradise

port 80 - Executor

port 456 - Hackers Paradise

port 555 - Ini-Killer, Phase Zero, Stealth Spy

port 666 - Satanz Backdoor

port 1001 - Silencer, WebEx

port 1011 - Doly Trojan

port 1170 - Psyber Stream Server, Voice

port 1234 - Ultors Trojan

port 1245 - VooDoo Doll

port 1492 - FTP99CMP

port 1600 - Shivka-Burka

port 1807 - SpySender

port 1981 - Shockrave

port 1999 - BackDoor

port 2001 - Trojan Cow

port 2023 - Ripper

port 2115 - Bugs

port 2140 - Deep Throat, The Invasor

port 2801 - Phineas Phucker

port 3024 - WinCrash

port 3129 - Masters Paradise

port 3150 - Deep Throat, The Invasor

port 3700 - Portal of Doom

port 4092 - WinCrash

port 4590 - ICQTrojan

port 5000 - Sockets de Troie

port 5001 - Sockets de Troie

port 5321 - Firehotcker

port 5400 - Blade Runner

port 5401 - Blade Runner

port 5402 - Blade Runner

port 5569 - Robo-Hack

port 5742 - WinCrash

port 6670 - DeepThroat

port 6771 - DeepThroat

port 6969 - GateCrasher, Priority

port 7000 - Remote Grab

port 7300 - NetMonitor

port 7301 - NetMonitor

port 7306 - NetMonitor

port 7307 - NetMonitor

port 7308 - NetMonitor

port 7789 - ICKiller

port 9872 - Portal of Doom

port 9873 - Portal of Doom

port 9874 - Portal of Doom

port 9875 - Portal of Doom

p

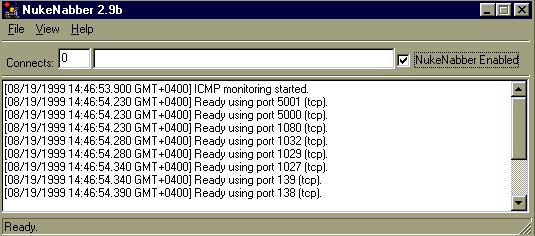

2. Nuke nabber http://www.dynamsol.com/puppet/

Вопреки расхожему мнению пригодна не только для защиты от нюков, но и при правильной настройке может закрыть порты, используемые троянами. Нужно просто вписать их в Options.

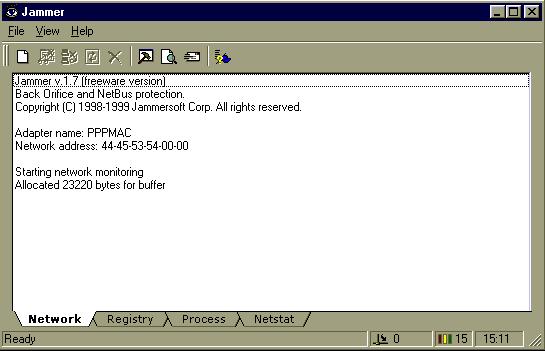

3.Jammer jammer.comset.net

.

Закрывает определенные порты, функции regedit, netstat, можно посмотреть список процессов, но для того чтобы узнать какой из них принадлежит трояну нужно наверно быть экстрасенсом и провидцем. Сообщает о попытке любой программы прописаться в реестр. Опять же, прописывается троян, или какое либо полезное животное Jammer не разбирает.

Теперь рассмотрим антивирусы. Для их сравнения я распаковал все имеющиеся у меня трояны (169 штук) в одну директорию. Для чистоты эксперимента все файлы переименованы. ( Вряд ли кто рассылает boserve.exe скорее всего злодей назовет его supernuke.exe или icqhack.exe или что ни будь в этом духе...) Кроме этого я запустил на своем компьютере сервера трех троянов (NetBus1.7 , GirlFrend1.35 , Stealth 2), для того, чтобы проверить как хорошо(плохо) антивирусы их удалят.

Тестировались P_CLEAR 2.0.0.4, AVP platinum, Norton antivirus 5.0, The Cleaner 2.1.0.3.

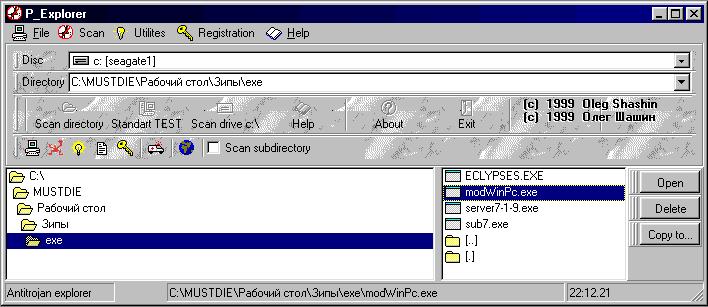

P_CLEAR 2 \ http://www.chat.ru/~p_clear \

обнаружил 169 из 169 .Все запущенные трояны деинсталлировал с первого раза, без перезагрузки Windows. Сразу оговорюсь что программа написана мной. P_CLEAR 2 предназначен для обнаружения и удаления троянов. Особенностью является то, что она не только обнаруживает, но может удалить уже инсталлированный троян. В ней я постарался реализовать все методы борьбы с троянами, которые мне известны на сегодняшний день. Проверяет процессы, реестр, системные файлы. Имеет наиболее обширную базу данных.

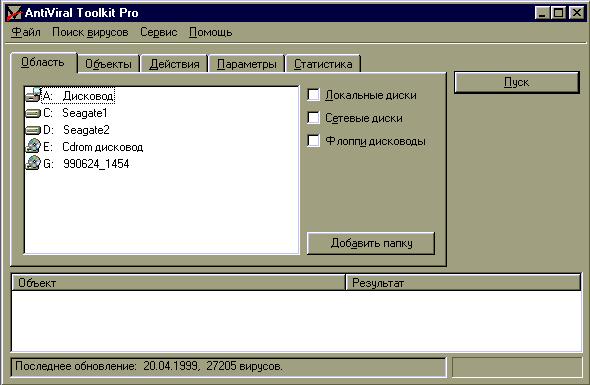

AVP \ www.avp.ru \

обнаружил 62 из 169. Все три запущенные трояны нашел, но удалить не смог, сославшись на то, что файл блокирован другим процессом. Системные записи не обнаружены. Файлы удалены после перезагрузки системы. К достоинствам можно отнести то, что кроме троянов ищет прочие вирусы. Недостатки - не проверяет системные записи, для удаления файлов требуется перезагрузка Windows, обнаруживает далеко не все трояны, достаточно высокая цена.

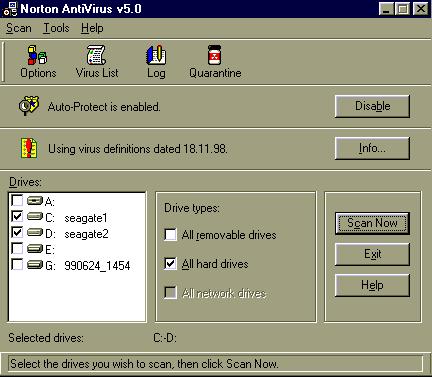

Norton antivirus

обнаружил 12 из 169. Запущенных троянов не нашел, поэтому ничего естественно и не удалил.

The Cleaner

обнаружил 7 из 169.Выявил присутствие в системе NetBus1.7 и GirlFrend1.35,при включенной опции 'auto clean' удалить их не смог, Stealth 2 не обнаружил вовсе. Не могу не упомянуть о том, что меня удивило при знакомстве с этой программой - она не обнаруживает трояны из своего же заявленного списка, То есть должна бы обнаружить довольно много, судя по внушительному списку слева в окне, но молчит.

Итак, как мы видим, с этим злом можно и нужно бороться. Не бросайте свой компьютер на произвол судьбы, он вам еще пригодится

PS

Кстати, многие горе-троянописатели не удосуживаются даже проверить в каком каталоге на самом деле находится WINDOWS и всегда инсталлируют свое детище в C:\WINDOWS.Посему элементарно сбить их с толку, установив систему в другое место. У меня, например это С:\MUSTDIE, ехидно ухмыляясь неоднократно я наблюдал, как чей либо очередной пасквиль тщетно пытался что либо найти и дописать в C:\WINDOWS, да так там и оставался навсегда :).21.08.99

Олег Шашин

pilat@mail.ru

If you have any question or ideas please mail to pilat@mail.ru